随着VPS、云主机成本越来越低,我们原本可能一直使用虚拟主机的站长都开始转向使用。但是,虽然在成本上云主机可能便宜,但是需要我们用户运维的时间成本会比较高。即便我们知道可以一键快速安装WEB面板搭建网站,但是一些基本的运维需要在不断出现问题的时候再去解决。

比如我们的VPS会被暴力破解SSH端口入口,大部分用户默认SSH端口22不会进行修改,即便我们有些时候进行修改,也可能会被猜测试探端口尝试,所以会出现类似的暴力破解SSH端口的问题。其实最好的办法是我们采用密钥登录VPS,不过有些时候网友并不是特别懂,而且需要进行设置才行。

这里我们目前可以采用的办法是Fail2ban,来根据间隔时间访问次数进行限制屏蔽,如果有需要的可以参考使用。同时,我们也可以将设置成邮件通知的模式,被屏蔽的IP可以通过邮件通知,这样可以及时得到反馈目前是有软件/人为在扫端口。

第一、安装准备

apt-get install fail2ban -y

在这篇文章中,笔者是用的Ubuntu系统,所以我们直接用apt直接安装。

第二、修改配置

vi /etc/fail2ban/jail.conf

这里我们修改配置文件。

[DEFAULT] ignoreip = 127.0.0.1/8

bantime = 3600

findtime = 600

maxretry = 5

根据需要进行设置。ignoreip设置白名单;bantime屏蔽时间,单位为秒;findtime检测时长;maxretry最大尝试次数。

第三、修改SSH配置

[ssh] enabled = true # 启动检测

port = ssh # 端口

filter = sshd

logpath = /var/log/ssh.log # SSH日志路径

maxretry = 5 # 最大尝试次数

同样的,我们需要在配置文件中修改配置。

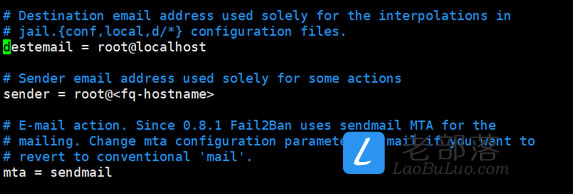

第四、配置邮件

这里我们还可以给Fail2ban添加邮件发送功能。前提是我们需要在VPS中安装SENDMAIL,如果没有则需要安装。

destemail = 1111@123.com

mta = sendmail

action = %(action_mw)s

第五、重启生效

service fail2ban restart

这样我们重启之后可以生效,我们如果有必要可以自己检测是否运行完整,比如用一台服务器去扫端口,看看是否被屏蔽,以及是否有被发送邮件通知。

老部落

老部落